Comarch Identity and Access ManagementZarządzaj dostępem do swoich aktywów i danych osobowych

Comarch Identity and Access ManagementZarządzaj dostępem do swoich aktywów i danych osobowych

Spełnij wymagania regulacji RODO (GDPR)

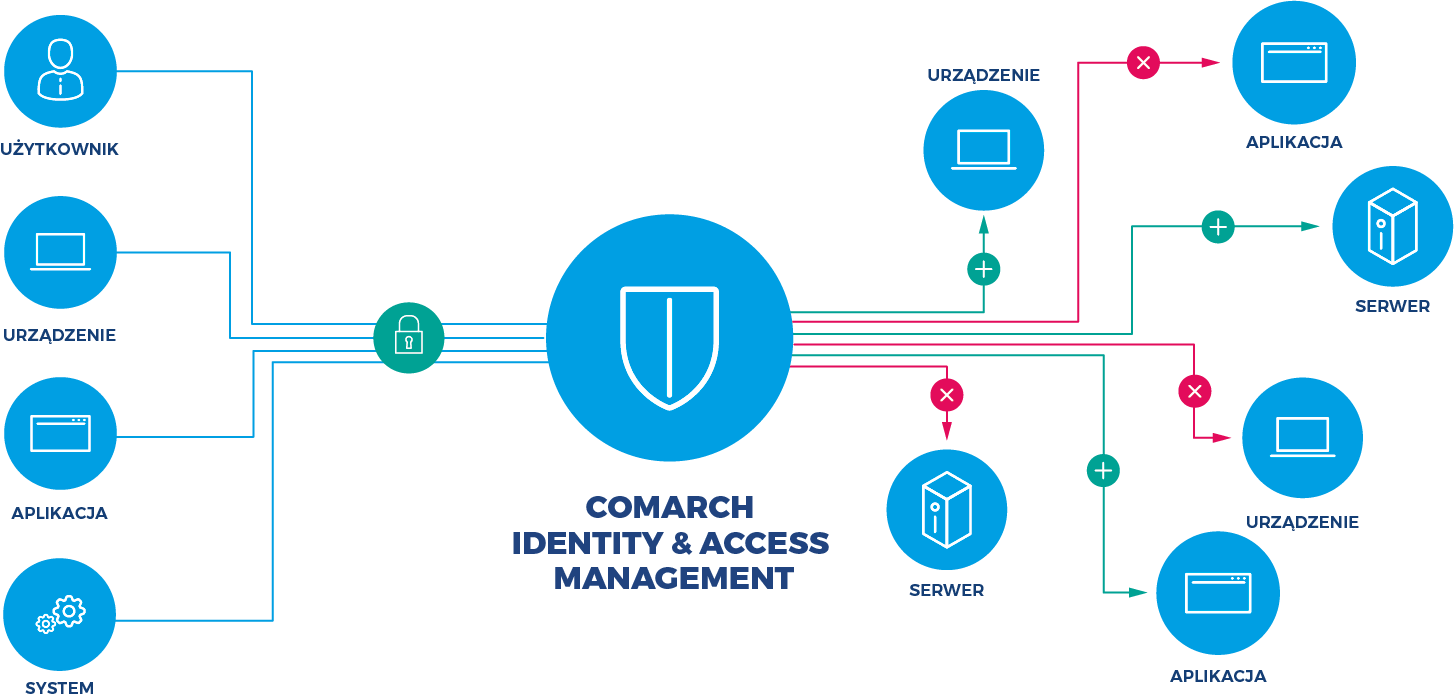

Comarch Identity and Access Management (IAM) to rozwiązanie, które zapewnia pełną kontrolę dostępu do aplikacji przedsiębiorstwa, usług VPN oraz stacji roboczych. Wykorzystuje światowej klasy metody cyklu życia tożsamości, uwierzytelnienia, autoryzacji oraz rozliczalności. Budowa modułowa rozwiązania ułatwia jego dostosowanie do konkretnych typów organizacji, bez względu na ich strukturę czy rozproszenie geograficzne.

Rosnąca złożoność struktur organizacyjnych firm i rosnąca liczba aplikacji przez nieużywanych sprawiają, że zarządzanie użytkownikami jest czasochłonnym i skomplikowanym zadaniem. Firma może rozwiązać ten problem stosując scentralizowane rozwiązanie do zarządzania tożsamością i dostępem, minimalizując tym samym ludzki wysiłek, jak i błędy. Comarch IAM może być skutecznym narzędziem pozwalającym dostosować role i uprawnienia dostępu do systemów oraz zasobów IT przedsiębiorstwa, jak również zarządzać delegowaniem uprawnień oraz zdalnym dostępem. Szczególnymi beneficjentami tego rozwiązania, ze względu na zapisy i wymagania dyrektywy RODO (GDPR), mogą być firmy przetwarzające dane osobowe i wrażliwe osób pochodzących z Unii Europejskiej.

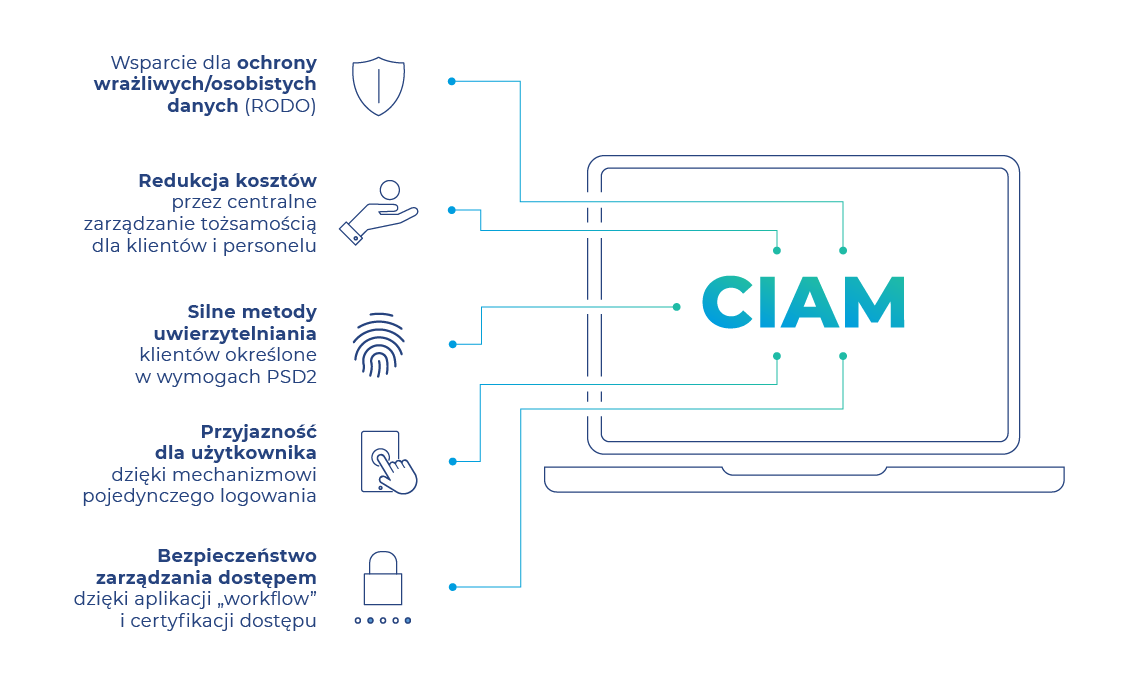

Umożliwia scentralizowanie usługi uwierzytelniania: jednorazowe zalogowanie się do usługi sieciowej pozwala na uzyskanie dostępu do wszystkich autoryzowanych zasobów.

Upraszcza zarządzanie użytkownikami i zapewnia wysoką elastyczność.

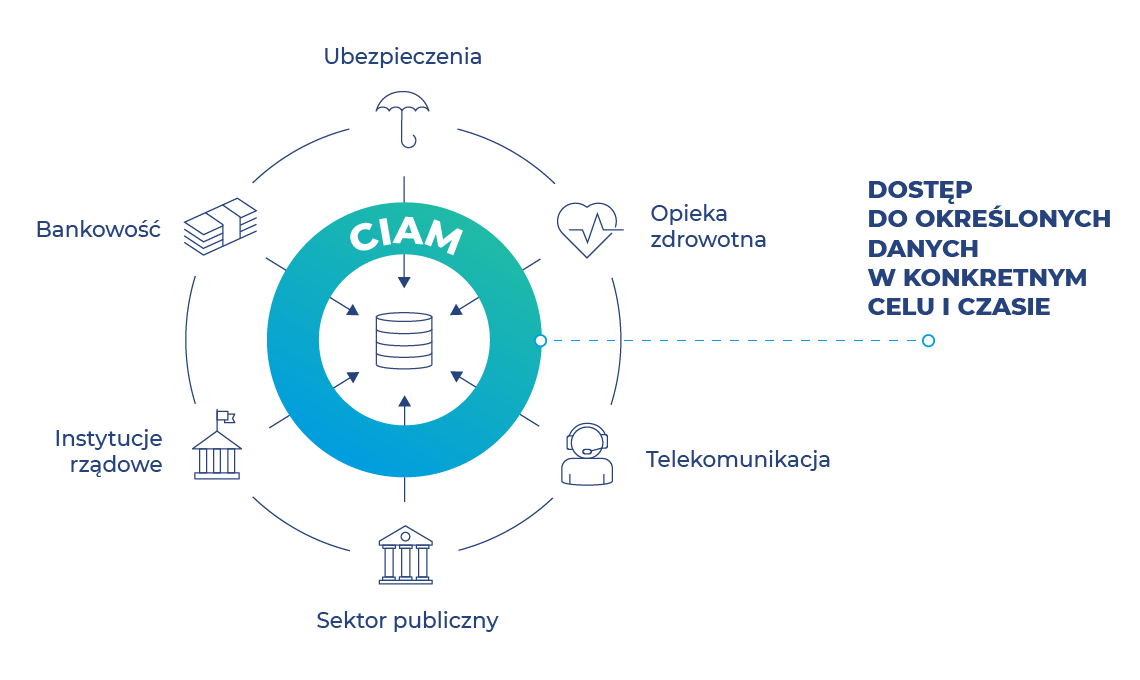

Umożliwia wybranym osobom dostęp do wymaganych zasobów w określonych godzinach i z określonych powodów.

Zapewnia zarządzanie dostępem do systemów i zasobów w całym przedsiębiorstwie oraz zapewnia pełną rozliczalność.

Zapewnia funkcjonalności wspierające RODO, takie jak przenoszenie danych, prawo do bycia zapomnianym, anonimizację, pseudonimizację i inne.

Umożliwia użycie certyfikatów kryptograficznych jako metody uwierzytelniania.

Umożliwia delegowanie uprawnień do innego użytkownika w ograniczonych horyzontach czasowych.

Pozwala na zastosowanie zasady czterech oczu za każdym razem, kiedy użytkownik lub jego przełożony proszą o nowy dostęp do zasobów.

Poniższy diagram przedstawia umiejscowienie platformy IAM w infrastrukturze przedsiębiorstwa oraz podkreśla ważność oprogramowania do zarządzania tożsamością i dostępem w celu ochrony danych.

Zachęcamy do kontaktu z naszymi ekspertami w celu szczegółowego omówienia interesujących Państwa produktów i usług skierowanych do branży finansowej.