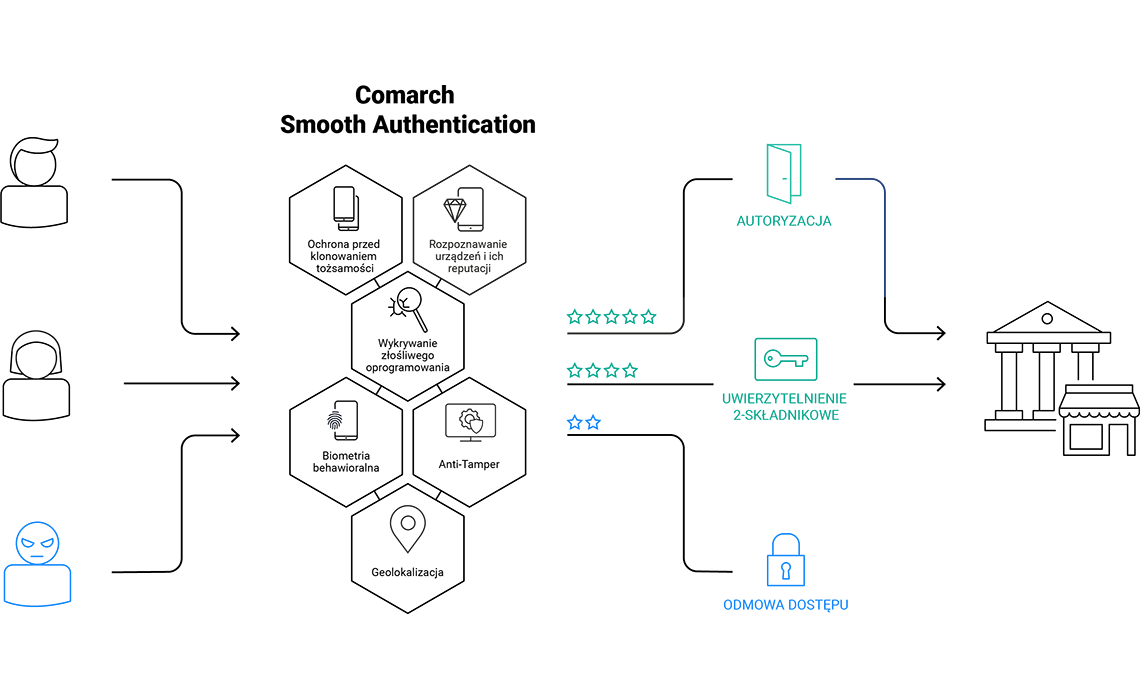

Comarch Smooth Authentication to oprogramowanie uwierzytelniające oparte na analizie ryzyka, łączące w sobie rozpoznawanie urządzenia, wykrywanie złośliwego oprogramowania i biometrię behawioralną, w celu wykrywania potencjalnych oszustw w czasie rzeczywistym. Uwierzytelnianie oparte na analizie ryzyka transakcji gwarantuje Twoim klientom bezpieczeństwo korzystania z aplikacji bez szkody dla wygody użytkowania. Zapewnia najwyższy poziom ochrony przed oszustwami internetowymi, jednocześnie budując Twoją pozycję godnego zaufania partnera.

Wykrywaj próby przejęcia konta (Account Take Over, ATO) w czasie rzeczywistym

Odróżniaj cyberprzestępców od prawdziwych użytkowników

Zadbaj o zachowanie użyteczności aplikacji na najwyższym poziomie

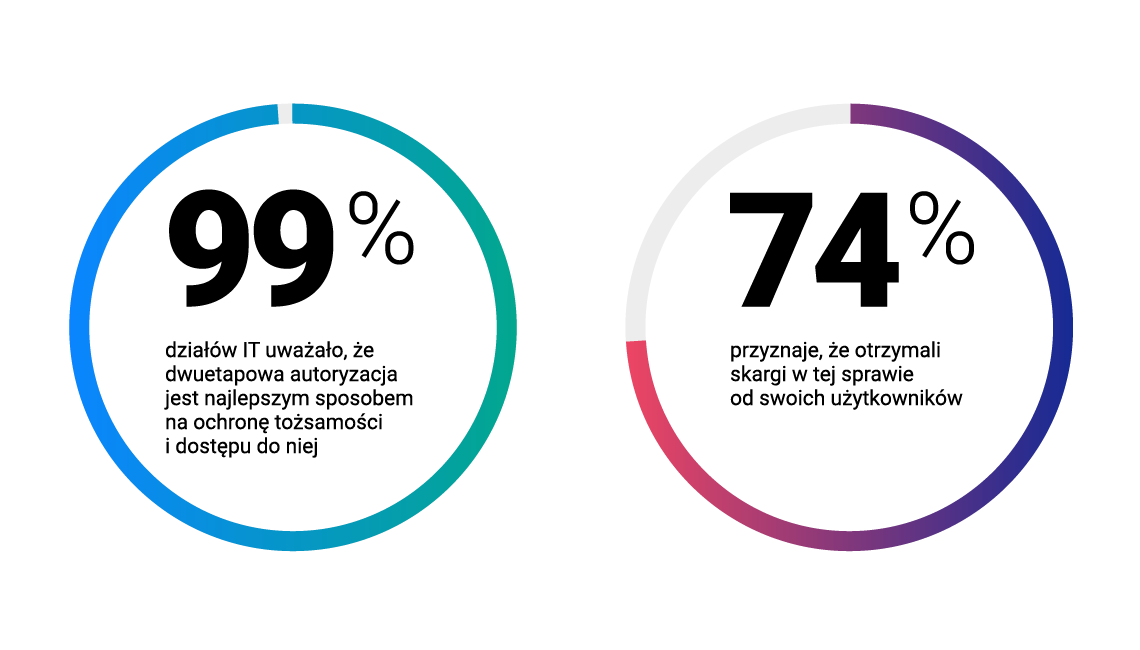

Klienci oczekują, że operacje, które realizują w aplikacjach będą bezpieczne. Jednocześnie zmuszanie ich do ciągłego zatwierdzania działań za pomocą kodów PIN, jednorazowych haseł, tokenów, itp., wpływa negatywnie na komfort użytkowania i powoduje znaczne obniżenie współczynnika konwersji. Rozwiązania takie jak Comarch Smooth Authentication, oparte na analizie ryzyka transakcji i działające w tle bez angażowania użytkownika końcowego, pozwalają znacząco usprawnić proces uwierzytelniania i autoryzacji.

źródło: Betanews

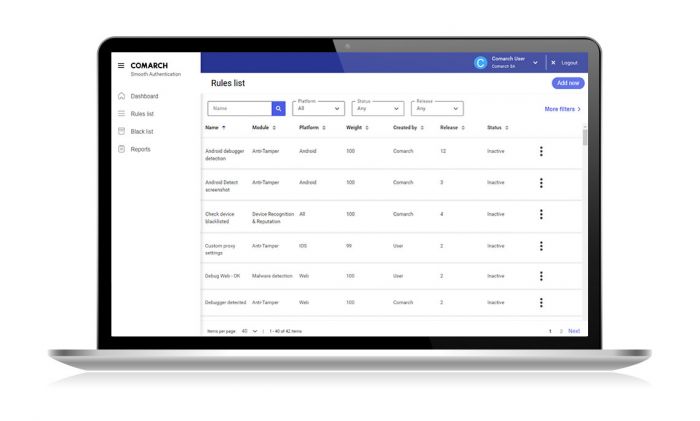

Narzędzie Comarch Smooth Authentication analizuje szereg danych płynących z urządzeń końcowych oraz typowych zachowań klientów, żeby ocenić ryzyko dla każdej transakcji. Ten koncept adaptacyjnego uwierzytelniania opartego na weryfikacji ryzyka pozwala na zachowanie równowagi między bezpieczeństwem a użytecznością – drugi składnik uwierzytelniania jest wymagany tylko, kiedy jest niezbędny, a klienci końcowi mogą cieszyć się sprawną i płynną obsługą aplikacji.

Oprogramowanie Comarch Smooth Authentication jest stworzone z myślą o każdej firmie, która oferuje swoim klientom lub pracownikom mobilny lub internetowy dostęp do swoich usług. Uwierzytelnianie oparte na analizie ryzyka to podejście, które wynosi przeciwdziałanie oszustwom na wyższy poziom w:

Dodatkową warstwę zabezpieczeń z naszym zaawansowanym narzędziem uwierzytelniającym i autoryzującym, które analizuje dane płynące od użytkowników końcowych, aby chronić ich przed oszustwami internetowymi, takimi jak:

Korzystając z naszego rozwiązania nie pozostaniesz bez pomocy. W Comarch Cyber Security dzielimy się z naszymi Klientami wiedzą i doświadczeniem w zakresie cyberbezpieczeństwa. Nasz zaangażowany zespół cyber security nieprzerwanie monitoruje najnowsze przypadki i scenariusze oszustw, a zespół ethical hakerów pracuje nad wykrywaniem i walką z zagrożeniami w naszym dedykowanym Malware LABie. Dzięki temu możesz się cieszyć rozwiązaniem, które jest odpowiedzą na nowe wyzwania w cyberbezpieczeństwie.

Nasz zespół R&D składa się z programistów doświadczonych w cyber security, specjalistów DevOps i pentesterów. Zespoły wzajemnie motywują się, pracując wspólnie w agile'owych sprintach, by stworzyć najbardziej zaawansowane metody wykrywania oszustw. Dzięki takiemu podejściu, nasze rozwiązanie jest nieustannie testowane wobec pomysłowości oszustów i hakerów – w sposób podobny do symulowanych ataków Red Team / Blue Team.

Zachęcamy do kontaktu z naszymi ekspertami w celu szczegółowego omówienia interesujących Państwa produktów i usług skierowanych do branży finansowej.