Płynne przejście na masową pracę zdalnąBezproblemowa obsługa domowego biura dzięki oprogramowaniu Comarch do pracy zdalnej

Płynne przejście na masową pracę zdalnąBezproblemowa obsługa domowego biura dzięki oprogramowaniu Comarch do pracy zdalnej

Od czasów naszego pierwszego projektu informatycznego priorytetowo traktujemy rozwiązania w zakresie bezpieczeństwa informacji. Wraz z pojawieniem się sieci WWW, dane online stały się podatne na przechwycenie lub uszkodzenie, dlatego też zapewnienie jak najwyższego poziomu ich bezpieczeństwa okazało się niezbędne.

Istnieją dwa elementy bezpieczeństwa IT, na które kładziemy szczególny nacisk: silne uwierzytelnianie i silna autoryzacja użytkowników. Pierwszy z nich potwierdza tożsamość użytkownika, drugi - zapewnia mu dostęp do danego zasobu w określonym czasie i z określonych powodów.

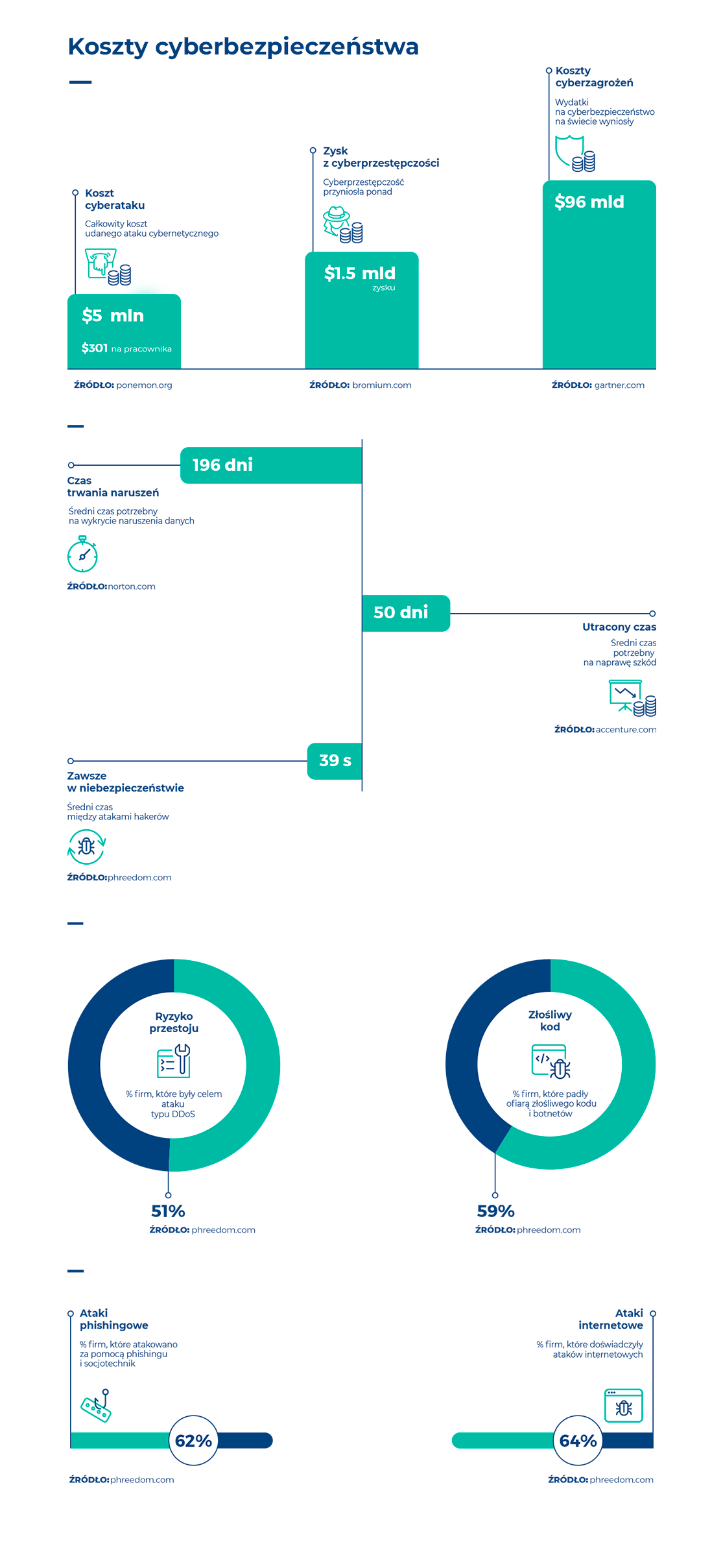

Wiele firm nie jest dziś świadomych licznych zagrożeń cybernetycznych, a stosowane przez te firmy środki bezpieczeństwa są niewystarczające. Dodatkowo, liczba ataków cybernetycznych na różne organizacje stale rośnie. Nie chodzi już tylko o pieniądze - ryzyko kradzieży czy defraudacji dotyczy także tożsamości użytkownika, jego uprawnień czy danych dostępowych.

Dlatego właśnie przygotowalismy nasze własne produkty w zakresie bezpieczeństwa cybernetycznego. Pracujemy nad aspektami bezpieczeństwa już na etapie projektowym, w oparciu o model "security by design".

Oferujemy również audyty bezpieczeństwa koncentrujące się na analizie ryzyka, testach penetracyjnych, zgodności ze standardami, wytycznych i dobrych praktykach.

Więcej w sekcji "Produkty".

Nasz dział cyberbezpieczeństwa specjalizuje się w badaniach i rozwoju zaawansowanych produktów IT. W ciągu ostatnich 20 lat, w oparciu o naszą rozległą wiedzę techniczną i doświadczenie zawodowe, zrealizowaliśmy ponad 300 projektów dla około 50 klientów na świecie, takich jak banki, firmy telekomunikacyjne czy jednostki służby zdrowia i administracji publicznej. Uczestniczyliśmy również w projektach unijnych, w których zawsze byliśmy wysoko oceniani.

Comarch stał się jednym z największych dostawców rozwiązań bezpieczeństwa opartych na PKI dla bankowości korporacyjnej w Polsce, z takimi klientami jak ING, Alior, Pekao, BNP Paribas czy DnB Nord.

Rozwiązania sprzętowe Comarch powstają w całości w naszym własnym parku technologicznym, co gwarantuje pełną kontrolę nad każdym etapem ich rozwoju.

Produkty Comarch są pionierskie pod wieloma względami – za naszym podejściem podążają inne rozwiązania bezpieczeństwa (tokeny z przyciskami, tokeny bez sterowników).

Od 2018 r. Comarch jest właścicielem europejskiego patentu na tPro Touch, jednego z najbardziej zaawansowanych technologicznie produktów ochrony transakcji na rynku, przeznaczonych do transakcji wysokiego ryzyka.

Każda firma powinna regularnie sprawdzać bezpieczeństwo swoich aplikacji w celu wyeliminowania potencjalnych luk, które umożliwiają hakerom łatwą zmianę i kradzież wrażliwych danych biznesowych.

Dlatego też budowanie oprogramowania to dla nas jedno - drugie to projekty konsultingowe, których celem jest upewnienie się, czy Twoje bezpieczeństwo IT jest odpowiednio wysokie. Nasi eksperci mogą:

Na podstawie tych audytów nasi konsultanci przygotowują i dostarczają najlepsze z możliwych rozwiązań w zakresie bezpieczeństwa IT, aby chronić Twoje zasoby.

Usługi Comarch Cyber Security Professional Services świadczone są przez wysoko wykwalifikowanych inżynierów z dużym doświadczeniem w tworzeniu i wdrażaniu polityk bezpieczeństwa zgodnych z międzynarodowymi standardami (COBIT, ITIL, TOGAF, MODAF, DoDAF, ISO/IEC 27001, PCI DSS, SABSA).

Specjalizujemy się w audytach aplikacyjnych, testach penetracyjnych oraz doradztwie w zakresie bezpieczeństwa w projektach.

Zachęcamy do kontaktu z naszymi ekspertami w celu szczegółowego omówienia interesujących Państwa produktów i usług skierowanych do branży finansowej.